はじめに

サイバーセキュリティの評価において、脆弱性診断(VA)とペネトレーションテスト(ペンテスト)の2つの用語がよく使われます。しかし、多くの企業や専門家はこれらを同じものと考えてしまいがちです。

実際には、ペネトレーションテストの定義はベンダーによって異なり、中には脆弱性診断(VA)に簡易的な手動チェックを加えたものを「ペネトレーションテスト」として提供しているケースも少なくありません。この誤解により、企業は十分なセキュリティテストを実施したと勘違いし、深刻なリスクにさらされることになります。

この記事では、VAとペネトレーションテストの本当の違い、なぜ多くのベンダーが誤解を招くサービスを提供しているのか、そして本物のペネトレーションテストに含まれるべき内容について詳しく解説します。

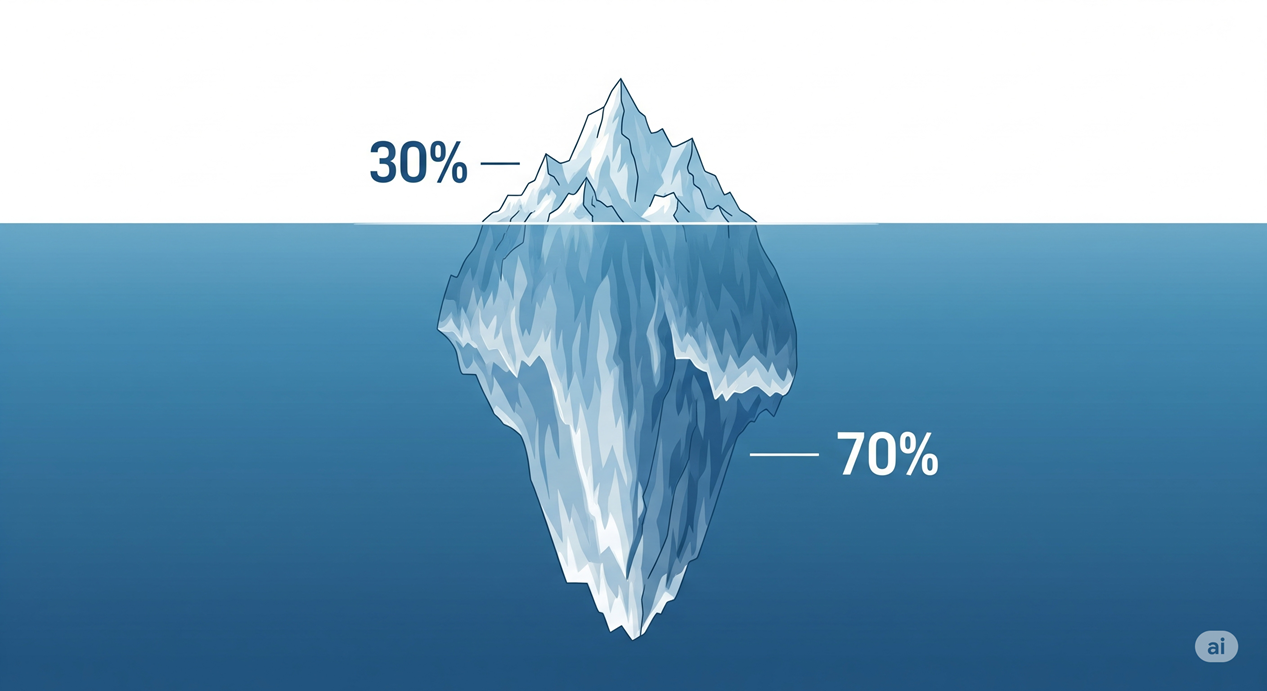

VAとペネトレーションテスト: カバレッジの違い

| セキュリティ評価の種類 | カバレッジ |

|---|---|

| 脆弱性診断(VA) | 10〜30% – 既知の脆弱性を特定するが、攻撃シミュレーションは行わない。 |

| ペネトレーションテスト(ペンテスト) | 50〜70% – 実際の攻撃をシミュレートし、脆弱性を悪用してリスクを評価する。 |

| VA+手動チェック | ??% – 実際の攻撃シミュレーションをせず、脆弱性の確認のみ。「ペンテスト」としてサービス提供される場合もあるが、本来のペネトレーションテストではない。 |

※上記のカバレッジ率は、一般的な傾向を示すための目安です。テストの対象や範囲によって変動します。

VAとは?

脆弱性診断(VA)は、システム、アプリケーション、ネットワークの脆弱性を自動的にスキャンするプロセスです。VAはセキュリティ維持の重要な一環ですが、実際の攻撃シミュレーションを行わないため、セキュリティカバレッジは10〜30%程度にとどまります。

VAは健康診断のようなものです。何が問題になる可能性があるかは教えてくれますが、実際に防御が機能するかどうかは検証しません。

ペネトレーションテストとは?

本物のペネトレーションテスト(ペンテスト)は、「エシカルハッカー」(しばしば「ホワイトハッカー」とも呼ばれます)と呼ばれるセキュリティ専門家が、VAの範囲を超え、発見した脆弱性が「実際に悪用可能か」を実証することで、本当のリスクを評価します。真のペネトレーションテストは、次の3つの要素を含まなければなりません。

脆弱性診断(VA)の実施

自動スキャンにより、既知の脆弱性を特定し、ネットワーク、アプリケーション、クラウドなどを診断します。これはテストのベースラインとなります。

脆弱性を利用した攻撃(エクスプロイト)の実証

エシカルハッカーが、VAで発見された脆弱性や、ツールでは発見できない未知の欠陥を突いて、実際の攻撃手法を使用してシステムの耐性をテストします。これが「VA+手動チェック」との大きな違いです。

国際的なフレームワークへの準拠

適切なペンテストは、担当者の感や経験だけに頼るのではなく、以下のような客観的で体系化されたセキュリティフレームワークに基づいて行われるべきです。

OWASP (Open Web Application Security Project)

Webアプリケーションのテストにおける、事実上の世界標準。

OWASP Top 10などテストすべき脆弱性の種類を定義しています。

PTES (Penetration Testing Execution Standard)

ペネトレーションテストの標準的な手順を7つのフェーズ(事前準備、情報収集、脅威モデリング、脆弱性分析、攻撃、後処理、報告)に分けて定義したものです。

NIST SP 800-115

米国国立標準技術研究所(NIST)が定める、セキュリティテスト全般の技術的な基準や手順をまとめたガイドラインです。

ベンダーのサービス内容を理解するための3つのポイント

ペネトレーションテストや脆弱性診断(VA)の定義は、ベンダーによって解釈の幅が広いため、ユーザーはその本質を見分ける必要があります。いくつか見極めるためのポイントを解説します。

ポイント1: テストのゴールを確認する

ポイント: テストのゴールが「網羅的な脆弱性の洗い出し」であるか、「特定の目的(例: 情報の窃取)の達成」かを確認します。

- 「脆弱性の洗い出し」の場合: 脆弱性診断(VA)に近いアプローチである可能性を示唆しています。

- 「目標の達成」の場合: 本来のペネトレーションテストに近いアプローチである可能性を示唆しています。

ポイント2: どのようなフレームワークに準拠しているか

ポイント: OWASP、PTES、NIST SP 800-115 といった、客観的な基準に言及があるかを確認します。

- 基準が「独自のノウハウ」という場合は、テストの品質が担当者のスキルに大きく依存し、客観性に欠ける可能性があります。

- 具体的なフレームワーク名が挙がった場合: 業界標準に沿った、体系的なテストが期待できます。

ポイント3: 最終報告書にどのような内容が含まれるか

ポイント: 単なる「脆弱性のリスト」だけではなく、「具体的な攻撃シナリオ」、「ビジネスリスクの解説」が含まれるかを確認します。

- 「脆弱性のリスト」が中心の場合: ツールが出力した脆弱性診断の結果をもとに、技術者向けのレポートにとどまる可能性があります。

- 「攻撃シナリオやビジネスリスク」を含む場合: 経営層も含めた関係者がリスクを理解し、具体的な対策につなげやすい、価値の高い報告書が期待できます。

結論

多くのベンダーが、VA+手動チェックをペネトレーションテストと呼んでいますが、実際には違います。

本物のペンテストは、VA+エクスプロイト(攻撃)+業界ガイドライン遵守を含むものです。

セキュリティを強化するために、VAとペネトレーションテストの違いを理解し、本当に価値のあるテストを受けることが重要です。

▼サービス詳細・ご相談はこちら

CyberCrewのペネトレーションテストサービスは、この記事で開設した国際的な基準のフレームワークに準拠し、お客様のビジネスに潜む本当のリスクを可視化する「真のペネトレーションテスト」をご提供しています。

投稿者プロフィール

-

Offensive Security Engineer

15年以上の実績を持つ国際的なホワイトハッカーで、日本を拠点に活動しています。「レッドチーム」分野に精通し、脆弱性診断や模擬攻撃の設計を多数手がけてきました。現在はCyberCrewの主要メンバーとして、サイバー攻撃の対応やセキュリティ教育を通じ、企業の安全なIT環境構築を支援しています。

主な保有資格:

● Certified Red Team Specialist(CyberWarFare Labs / EC-Council)

● CEH Master(EC-Council)

● OffSec Penetration Tester(Offensive Security)

最新の投稿

ダークウェブ2025.09.02闇に晒された企業情報:ダークウェブに漏洩した認証情報の実態

ダークウェブ2025.09.02闇に晒された企業情報:ダークウェブに漏洩した認証情報の実態 LLM/生成AI2025.08.25AIペネトレーションテスト企業トップ10選【2025年版】

LLM/生成AI2025.08.25AIペネトレーションテスト企業トップ10選【2025年版】 LLM/生成AI2025.08.25LLM01:2025 プロンプトインジェクション完全解説|生成AI時代の新しい脆弱性と対策

LLM/生成AI2025.08.25LLM01:2025 プロンプトインジェクション完全解説|生成AI時代の新しい脆弱性と対策 LLM/生成AI2025.08.25AI基盤を保護する「データセット・ペネトレーションテスト」

LLM/生成AI2025.08.25AI基盤を保護する「データセット・ペネトレーションテスト」