2025年、製造業のサイバー攻撃が急増している

セキュリティ企業のSOCRaderは、2025年に世界の製造業を標的とした、最も重大なインシデントを取り上げ、サイバー攻撃のコストが、他業界と比較して、急速に増加していると警鐘を鳴らしました。

Major Cyber Attacks Targeting Manufacturing Industry in 2025 – SOCRadarR Cyber Intelligence Inc.https://socradar.io/major-cyber-attacks-manufacturing-industry-in-2025/

記事の中では、「世界経済フォーラム(World Economic Forum) と IBM X-Force によると、世界の製造業におけるセキュリティ被害の損失は毎年125%増加しており、このままの増加し続ければ、2025年末までに、最大10兆ドルの損害をもたらす可能性がある」と書かれています。

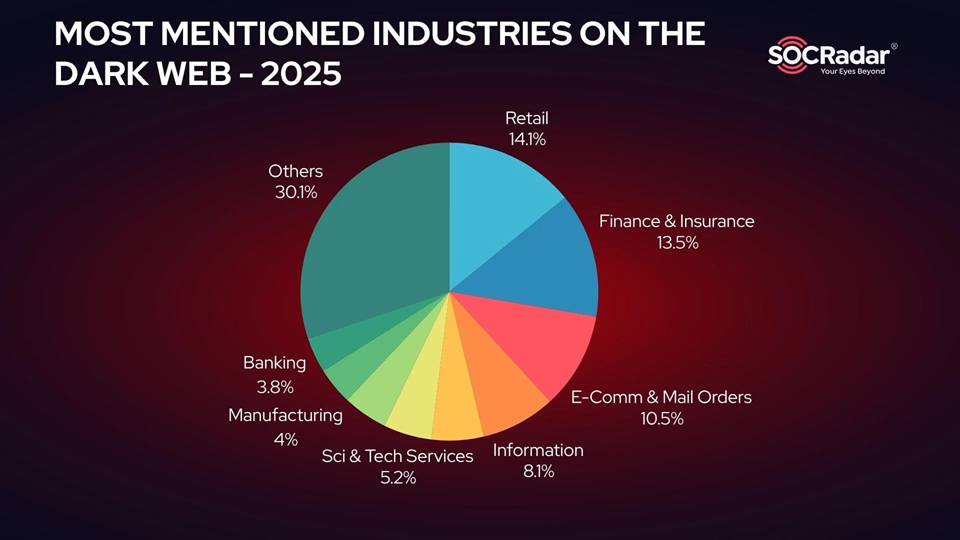

SOCRaderの記事では、ダークウェブ上での、サイバー犯罪に関する投稿のうち、製造業について言及した投稿が、わずか4%だったと、全体に対する割合としては少ない部類であるそうです。しかし、数値以上に巨大な脅威が隠されていると、警告しています。

その背景には、グローバルなサプライチェーン全体における価値と、ランサムウェアやアクセス権販売の格好の標的になることから、製造業を「戦略的な標的」と、見なしているそうです。

ダークウェブを継続して監視すると、標的とされた製造業に関する、工場の認証情報、漏洩した内部データ、不正アクセス権などが、ダークウェブ上で販売されており、偵察行動や攻撃オペレーションが現在進行形である兆候を現していると指摘しています。

こういった視点は、SOCRadarがダークウェブ監視のサービスを提供している企業であり、記事自体がSOCRadarの宣伝目的であるということを理解する必要があります。

しかし、私たちのようなセキュリティ専門家が、ダークウェブを継続的にモニタリングしていると、驚くほど多くの企業の情報が販売されていることを目のあたりにしています。(それらが本物の漏洩データである確証はありません)

ダークウェブの動向を監視することは、被害が発生する前の早期警戒として非常に有効です。なぜなら、ダークウェブ上で企業名が挙がる時点で、すでに攻撃や侵入が行われている可能性が極めて高いからです。

なぜ製造業は狙われるのか? – 構造的な5つの弱点

攻撃の容易さ(犯罪のサービス化):かつては高度な技術が必要だった攻撃が、今やRaaSやIABといったサービスを利用することで、専門家でない犯罪者でも容易に仕掛けられるようになりました。これにより、攻撃者の数が爆発的に増加し、あらゆる企業が標的となりうるのです。

RaaSとは?

「ランサムウェア・アズ・ア・サービス(Ransomware as a Service)」の略です。ランサムウェアを「サービス」として提供するものを指します。RaaSの存在により、ランサムウェアは、犯罪者にとっての「ビジネス」として成立してしまうことにより、近年のランサムウェア被害増加の背景として、RaaSの存在があります。

IABとは?

「イニシャル・アクセス・ブローカー(Initial Access Broker)」の略です。「Initial Access」とはサイバー攻撃を行う最初のステップである、「不正アクセス手段」を指します。イニシャル・アクセス・ブローカーは、その「不正アクセス手段」の売買を仲介する存在です。IABが提供する不正アクセス手段は、VPNへの攻撃、未修正の脆弱性に対する攻撃など様々です。

SOCRadarによると、製造業が狙われる理由は「構造的および運用上の弱点」によると説明されています。それぞれの要因について、解説します。

弱点1: プレッシャーのかかるオペレーション

製造業においては、生産ラインの停止は、金銭的損失に直結しています。これは、システムの破壊や停止が、製造業に対する「脅し」として非常に有効であることの裏返しです。攻撃者は、製造業はこういったプレッシャーを利用して、「迅速な支払い」を要求します。

弱点2: 時代遅れのシステム

多くの施設は、ICS(Industrial Control Systems) やSCADA(Supervisory Control and Data Acquisition) といった、古いITシステムに依存しており、現代のサイバー攻撃を防ぐための、セキュリティ機能を備えていない場合があります。

これらの古いプラットフォーム、10年以上も前に設計・導入されたものですが、当時は、工場内ネットワークはインターネットから隔離されたクローズドな環境であることを前提に設計されていました。

そのため、可用性(停止しないこと)が最優先され、セキュリティは重要視されていませんでした。

弱点3: サプライ チェーンの露出

例えば、部品メーカーへの攻撃は、部品の納入先が最終的なターゲットである可能性があります。

攻撃者は、セキュリティ対策が強固な大企業を直接狙うのではなく、その企業と取引があり、比較的セキュリティ対策が手薄な中小企業や関連会社を踏み台にして、最終的なターゲットへの侵入を試みます。

弱点4: サイバーセキュリティの成熟度の低さ

レポートでは、フィッシング対策の弱さ、脆弱なパスワード、不十分なネットワークセグメンテーションが依然として一般的と指摘されています。

詳しく書かれていませんが、製造業では、歴史的な背景として、ITとOTという2つの系統のシステムがそれぞれ存在していることが関係していると思われます。

OTとは?

OTは、工場の生産ラインを制御する産業用の制御システムの総称です。先述のICSやSCADAなどを指します。

OTは、ラインを止めないことを最優先として設計されているため、長期利用が前提で10年、20年稼働させるものになります。また、安定稼働を優先するため、パッチの適用なアップデートは敬遠されがち、という文化背景があります。

汎用的なIT製品と異なり、特定の機械を動かすためのソフトウェアやプロトコルが使われており、独自仕様となっていることが多いという特徴があります。

OTは、その歴史的背景や特徴から、ITシステムでは当たり前の、パッチ適用や、アップデート、セキュリティ対策の導入が、非常に困難でした。

また、工場のOTネットワークは閉鎖的な環境であることを前提にしていましたため、外部からの攻撃されることはない、という前提のもとに、セキュリティの考慮がなされていないケースが多く存在します。

しかし、近年のDX化やスマートファクトリー、IoT技術の導入を背景に、かつては閉鎖的だったOT環境のネットワークが、インターネットに接続され、サイバー攻撃の脅威にさらされるようになったと考えられます。

弱点5: 貴重な産業データや、戦略的関連性

製造業では、設計図、契約書、独自の設計などの貴重な産業データが存在します。これらのデータが窃取され、売却または漏洩され、恐喝の被害に遭う可能性があります。また、防衛、エネルギー、または重要なインフラに関連する製造業者を標的とすることが多いです。

2025年、製造業を襲ったサイバー攻撃事例の3つのパターン

SOCRadarのレポートでは、2025年に製造業関連のインシデントと、ハッカーフォーラムの動向について紹介されています。

紹介された事例を比較、分類すると、3つンパターンがあることが分かりました。

パターン1:サプライチェーンの弱点を突く攻撃

考察: 1社の被害が業界全体に波及する危険性

一つ目のパターンは、自社ではなく、取引先や子会社、利用しているクラウドサービスを起点となった事例が挙げられます。これらの事例は、自社のセキュリティ対策だけでは防ぎきれない、自社を取り巻くビジネスエコシステム全体に存在するリスクにさらされていることを示してます。

2025年1月、Unimicron(ユニミクロン)社の事例

Unimicron(ユニミクロン)社について: 台湾に本社を置く、プリント基板(PCB)製造の世界的リーダー企業。電子機器や半導体に不可欠な部品を世界中のメーカーに供給しています。サプライチェーン上の役割 Apple社などの巨大IT企業の重要な部品供給業者(サプライヤー)です。同社の生産が止まると、世界中のスマートフォンの製造に影響が出る可能性があります。

インシデント概要 (2025年1月): Unimicron本社ではなく、中国にある子会社のシステムが「Sarcoma」ランサムウェアグループの攻撃を受けました。これにより、子会社のオペレーションが中断しました。

攻撃者は、セキュリティがより厳重な本社ではなく、比較的対策が手薄になりがちな海外の生産拠点(子会社)を最初の侵入口として選びました。これは、サプライチェーンの中でも防御の弱い部分を狙う典型的な手口です。

2025年4月、Sensata Technologies(センサタ・テクノロジーズ)社の事例

Sensata Technologies(センサタ・テクノロジーズ)社について: 米国に本社を置く、自動車や航空宇宙産業向けのセンサーや電子部品を製造・供給する大手メーカーです。サプライチェーン上の役割:世界の主要な自動車メーカーや航空機メーカーの一次サプライヤー(Tiar1)であり、その生産活動に不可欠な部品を供給しています。

インシデント概要 (2025年4月):ランサムウェア攻撃を受け、製造、出荷、サポート業務を含むグローバルなオペレーションの一部が一時的に停止しました。データが暗号化されただけでなく、一部のデータが外部に窃取されたことも確認されています。

Sensata社自身が攻撃の直接的な被害者ですが、このインシデントは同社から部品供給を受ける多数の自動車・航空宇宙メーカーの生産ラインを止めてしまう危険性をはらんでいます。このように、サプライチェーンの中流に位置する一社への攻撃が、業界全体に波及効果(リップルエフェクト)をもたらす典型例です。

2025年2月、Renault(ルノー)社の事例

Renault(ルノー)社について: フランスに本社を置く、世界有数の自動車メーカーです。サプライチェーン上の役割:数多くの部品メーカー、販売代理店、ITサービスプロバイダーと連携して、自動車の開発・製造・販売を行っています。

インシデント概要 (2025年2月):ルノー本体ではなく、同社が利用していたサードパーティのサービスプロバイダー(OneDealer社)がサイバー攻撃を受けました。この結果、OneDealer社が管理していたルノー社の機密データ(契約書、請求書など)が漏洩したと報じられました。漏洩したAWSの認証情報が侵入経路になったとされています。

自社のセキュリティではなく、取引先のITベンダーの脆弱性が原因で、自社の重要データが漏洩するケースです。ソフトウェアやクラウドサービスの利用が不可欠な現代において、自社だけでなく、取引先や委託先のセキュリティ管理(ベンダーリスクマネジメント)がいかに重要であるかを示す教訓的な事例です。

パターン2:ランサムウェアによる直接的な操業停止

考察: 身代金の支払い要求だけでなく、事業継続そのものを脅かすリスク

2つ目のパターンは、ランサムウェアによる被害事例です。これらの事例は、ランサムウェア攻撃が単なる「データの暗号化」や「データの窃取」ではとどまらず、攻撃が、直接的に工場のラインを止め、生産や出荷といった業務を継続を不可能にするという、深刻なビジネスリスクに直結する可能性が高いです。

2025年5月、Nucor(ニューコア)社の事例

Nucor(ニューコア)社について: 米国最大手の鉄鋼メーカーであり、北米最大のスクラップリサイクル業者の一つ。米国の重要インフラプロジェクトを支える基幹企業です。

インシデント概要 (2025年5月): 同社はITシステムへの不正アクセスを検知。予防措置として、影響を受けた可能性のあるシステムを即座にオフラインにし、複数の拠点で生産オペレーションを一時的に停止しました。

なお、レポート及び、このインシデントの公式発表では、ランサムウェアによるものであるか明らかになっていませんが、被害状況がランサムウェア攻撃の典型的な手口と一致するため、ランサムウェア攻撃による被害である可能性が高いとのが筆者の見解です。

2025年4月、Masimo(マシモ)社の事例

Masimo(マシモ)社について: 患者監視システムなどを開発・製造する、米国の医療技術企業。

インシデント概要 (2025年4月): 社内のオンプレミスネットワークへの不正アクセスを検知し、インシデント対応を開始。影響を受けたシステムを隔離した結果、一部の製造施設の稼働率が低下し、顧客への注文処理と出荷が一時的に遅延しました。

Masimoの被害も、ランサムウェア攻撃とは断定されていませんが、操業停止という状況はランサムウェア攻撃の典型的な影響と一致します。

2025年3月、National Presto Industries社の事例

National Presto Industries社について: 調理家電(圧力鍋など)で知られる一方、子会社を通じて米軍向けの弾薬なども製造する複合企業。

インシデント概要 (2025年3月): サイバー攻撃により社内システムが停止。出荷、受入、一部の製造プロセスを含むオペレーションが一時的に影響を受けました。

後に「InterLock」と名乗るランサムウェアグループが犯行を主張しており、軍事関連の子会社「National Defense Corporation」を標的に、数百万のファイルを盗み、システムを暗号化したと発表しました。

パターン3:ダークウェブでの情報売買と二次被害

考察: 一度情報が漏洩すると、それが別の攻撃者に渡り、二次・三次被害に繋がる

3つ目のパターンは、攻撃者が盗み出したデータを、ダークウェブ上のハッカーフォーラムなどで、「商品として販売」または公開されることで、犯罪のエコシステムの一部として、それが更なる攻撃の火種になるという点です。

これらの事例は、データが一度盗まれると、ダークウェブという無法地帯で商品として流通し、当初のインシデントとは全く別の攻撃者によって、予測不能な二次被害・三次被害を生み出してしまうという現代の脅威を明確に示しています。

2016~2025年、Coca-Cola(コカ・コーラ)社の事例

複数の攻撃グループが、コカ・コーラ本社およびその関連会社(Coca-Cola Europacific Partners)から窃取したと主張するデータを、ダークウェブ上で公開・販売しました。

漏洩したとされるデータ1: ランサムウェアグループ「Everest」が、本社から従業員959人分のビザやパスポートのスキャン、給与データなど、極めて機密性の高い人事関連情報を盗み出したと主張。

漏洩したとされるデータ:2「Gehenna」と名乗るハッカーが、Salesforceから2,300万件を超える顧客関連レコードを抜き取ったと主張。これには、顧客の連絡先、契約情報、製品情報などが含まれていました。

二次被害のリスク: 盗まれた人事データは、従業員に対する標的型攻撃や脅迫に悪用される可能性があります。また、膨大な顧客データは、大規模なフィッシング詐欺や競合他社による産業スパイの元手となります。

2025年3月、Samsung(サムスン)ドイツ法人の事例

ハッカーフォーラム上で、サムスンのドイツ法人(Samsung Deutschland)の顧客データベースが公開されました。

漏洩したとされるデータ: 攻撃者の主張によれば、27万件を超える顧客満足度調査のチケット(問い合わせ履歴)が漏洩。これには、顧客の氏名、住所、メールアドレスといった個人情報(PII)が含まれていました。

サプライチェーン攻撃の側面:この情報漏洩は、サムスン本体ではなく、同社が利用していた物流関連のパートナー企業(Spectos社)がマルウェアに感染し、そこから認証情報が盗まれたことが原因とされています。これもサプライチェーンの弱点を突かれた一例です。

二次被害のリスク:「顧客からの問い合わせ履歴」という文脈情報と個人情報がセットになっているため、「先日お問い合わせいただいた件ですが…」といった、非常に巧妙で信じやすいフィッシング詐欺に悪用される危険性が極めて高いです。

2025年、Pirelli(ピレリ)社の事例

Pirelli(ピレリ)社について: 世界的タイヤメーカーであるピレリ社の社内ネットワークに侵入したと主張する攻撃者が、ハッカーフォーラム上に現れました。攻撃者は、身代金交渉が決裂したため、盗み出したデータを販売すると宣伝しました。

漏洩したとされるデータ: 販売情報によれば、盗まれたデータは2.4百万ファイル、合計約2TBに及ぶとされています。内容物として、技術設計図、法務・財務文書、従業員の個人情報(社会保障番号など)、内部コミュニケーション履歴といった、企業の根幹を揺るがす機密情報が挙げられています。

二次被害のリスク: 技術設計図や財務情報は、競合他社にとって計り知れない価値を持ちます。産業スパイに利用されれば、企業の競争力が根こそぎ奪われる可能性があります。また、従業員の詳細な個人情報は、IDの乗っ取りや金融詐欺の格好の材料となります。

製造業はどう備えるべきか? – 明日から始めるべき7つの対策

SOCRadarのレポートでは、製造業向けに、7つのセキュリティ推奨事項を提唱しています。

- 重要システムのセグメンテーション: 生産ネットワーク(OT)と業務システム(IT)を分離し、侵入が拡大するのを防ぎます。

- ダークウェブの監視: ハッカーフォーラムなどを監視し、自社が標的とされている兆候やデータ漏洩を早期に検知します。

- ベンダーアクセスの制御: サードパーティからの接続を監査し、すべてのパートナーに基本的なセキュリティ要件を課します。

- 旧式システムのパッチ適用: ITおよびOT環境における既知の脆弱性に、定期的に対処します。

- アクセス制御の徹底: 最小権限の原則を適用し、重要なシステムには多要素認証(MFA)を使用します。

- インシデントへの備え: データ漏洩と操業停止の両方を想定した、明確で実践的なインシデント対応計画を維持・訓練します。

- 可視性の強化: 検知ツールを使用して異常なアクティビティを監視し、脅威を早期に捕捉します。

これらの推奨事項は抽象化されていて、分かりやすくまとまっていますが、その反面、説明が不足しているように思います。推奨事項それぞれの解説と、「犯罪のサービス化」を踏まえた、対策について説明したいと思います。

重要システムのセグメンテーション

生産ネットワーク(OT)と業務システム(IT)を分離し、侵入が拡大するのを防ぎます。

重要システムのセグメンテーションとは、ネットワークを小さな区画(セグメント)に分割し、重要なシステムを他の部分から隔離するセキュリティ対策です。

万が一、ネットワークの一部に侵入を許したとしても、被害をそのセグメント内だけに封じ込め、最も重要なシステムを守ることが重要です。

物理、論理、それぞれのレイヤーごとに多層的に分離する必要があります。具体的には、スイッチやルーターを使い、それぞれのネットワークそのものを分離する、もしくは、1つのネットワーク機器で、VLANなどの技術を使って、仮想的に分離します。

論理的に分離されていても、透過的にそれぞれのセグメント間の通信が許可されている状態は望ましくありません。セグメント間の通信は、厳密に制御しなければなりません。ACL、Firewall、ゼロトラストの考えを取り入れたセキュリティソリューションなど、セグメンテーションでは通信を制御することとセットで始めて意味を持ちます。

製造業の文脈で特に重要なのは、「ITネットワーク」と「OTネットワーク」のセグメンテーションです。

- ITネットワーク: メールやWeb閲覧、ファイル共有など、一般的なオフィス業務で使われるネットワーク。

- OTネットワーク: 工場の生産ラインや産業用ロボットなどを制御するための、専門的なネットワーク。

この2つを厳密に分離することで、仮にITネットワークがランサムウェアに感染したとしても、工場の生産ラインは影響を受けずに稼働を続けることができ、操業停止という最悪の事態を回避できます。

ダークウェブの監視

「ダークウェブの監視」とは、サイバー攻撃の予兆や、情報漏洩を早期発見するために、専門ツールやアナリストによって、ダークウェブ上の情報を継続的に収集・分析するプロアクティブなセキュリティ対策です。

ダークウェブはいわば、サイバー空間の「闇市場」のような存在です。この「闇市場」は不定期に場所を変えながら、マルウェアや悪意のハッカーによって窃取された情報が、販売されています。

ハッカーフォーラムで、社名やドメイン名が話題に挙がっている場合は、すでに攻撃を受けている可能性が高くなります。

ダークウェブ上の動向を継続的に監視することで、悪い兆候や、データ漏洩被害を早期に発見することは、被害コントロールする上で重要な対策になります。

▼ダークウェブモニタリングについて詳細を知りたい場合は

ダークウェブモニタリングサービスは、セキュリティ被害の未然防止と迅速な対応を可能にする、外部視点のセキュリティ対策です

ベンダーアクセスの制御

「ベンダーアクセスの制御」とは、委託している外部ベンダーに対して、自社のネットワークやシステム、データへのアクセス権限を、必要最小限に制限し、管理・監視する一連のセキュリティ対策です。

セキュリティ対策が手薄な取引先(ベンダー)が侵入口となる「サプライチェーン攻撃」が急増している背景には、取引のあるベンダーを信頼しすぎてしまい、過剰なアクセス権限を与えてしまうことが、深刻なセキュリティインシデントの引き金となる可能性があります。

SOCRadarが「サードパーティからの接続を監査し、すべてのパートナーに基本的なセキュリティ要件を課します」としており、ベンダーアクセスに対して、ベンダーが守るべきセキュリティポリシーを定め、それが守られていることをチェックするべき

旧式システムのパッチ適用

ITおよびOT環境における既知の脆弱性に、定期的に対処します。

「旧式システムのパッチ適用」とは、ソフトウェアやシステムで見つかったセキュリティ上の欠陥(脆弱性)を修正するために、メーカーが配布する更新プログラム(パッチ)を適用することです。

「IT」システムや、「OT」システム、どちらにおいても、セキュリティパッチを定期的に適用することが、リスク対策として重要です。

アクセス制御の徹底

「アクセス制御の徹底」とは、「誰が」「いつ」「どの情報やシステムに」「どこまでアクセスできるか」を厳密に管理・制限し、許可された人だけが必要最小限の操作を行えるようにする一連のセキュリティ対策です。

レポートでは、「最小権限の原則を適用し、重要なシステムには多要素認証(MFA)を使用します」としています。従業員やシステムに対して、業務上必要な最小限の権限「だけ」を与えるという考え方です。

これを、「最小権限の原則(Principle of Least Privilege)」呼びます。最小限の原則は、アクセス制御の最も重要な基本的な考え方であり、セキュリティ対策の基本的な原則です。

例えば、経理部の担当者が、開発部門のソースコードにアクセスする必要はありません。逆に、エンジニアが人事評価データにアクセスする必要もありません。この原則を徹底することで、万が一アカウントが乗っ取られても、攻撃者がアクセスできる範囲が限定され、被害を最小限に抑えることができます。

1. 認証の強化(あなたは本当に本人ですか?)

アクセスを許可する前に、相手が本当に本人であることを確実に確認します。

多要素認証(MFA)の導入: ID・パスワードだけでなく、スマートフォンアプリや生体認証などを組み合わせることで、不正ログインを強力に防ぎます。

2. 認可の厳格化(あなたに何をする権限がありますか?)

本人確認ができた後、その人が実行できる操作の範囲を厳密に定めます。

役割ベースのアクセス制御(RBAC): 役職や部署(営業、開発、経理など)に応じて、あらかじめ権限のセットを定義し、従業員に割り当てます。

最小権限の原則の適用: 上記の通り、業務に不要な権限は一切与えません。

3. アカウントのライフサイクル管理

従業員の入社から退職まで、アカウントの状態を適切に管理します。

オンボーディングとオフボーディング: 新入社員には適切な権限を付与し、退職者や異動者のアカウントは即座に無効化・削除します。放置されたアカウントは、不正アクセスの温床となります。

4. 定期的な権限の見直し(棚卸し)

四半期に一度など、定期的に全従業員のアクセス権限をリストアップし、現在の業務内容と照らし合わせて、過剰な権限が付与されていないかを確認・修正します。

インシデントへの備え

「インシデントへの備え」とは、サイバー攻撃などのセキュリティ事故(インシデント)が実際に起きてしまうことを前提に、「その時」にパニックにならず、被害を最小限に抑えるための準備を事前に行っておくことです。

レポートでは、「データ漏洩と操業停止の両方を想定した、明確で実践的なインシデント対応計画を維持・訓練します」とあります。

製造業にとっては、データ漏洩と操業停止の両方のインシデントをあらかじめ想定した、インシデント対応計画を立てることが必要になります。

この際に、誰が意思決定者で、誰に、どの順番で、どの手段で連絡を取るのか、インシデントの検知、分析、封じ込め、根絶と復旧、それぞれのフェーズにおける行動手順をあらかじめ決めておくことで、初動が早くなり、損害をコントロールしやすくなります。

計画は、作って終わりではありません。システムの構成や担当者が変われば、計画も古くなります。都度、計画を見直し、常に最新の状態を維持することが不可欠です。

また、計画通りに実施できなければ、意味がありません。計画を、机上の空論で終わらせないために、定期的にシミュレーション(訓練)を行います。これにより、計画の実効性を評価し、改善を繰り返します。

可視性の強化

「可視化の強化」とは、自社のIT環境(ネットワーク、サーバー、PCなど)で「何が起きているか」をリアルタイムで正確に把握できるようにすることです。

レポートでは、「検知ツールを使用して異常なアクティビティを監視し、脅威を早期に捕捉する」としてます。これは、「攻撃者はいずれ侵入してくる」という前提に立ち、侵入された後の不審な振る-舞いをいかに早く検知することが必要であることを指摘しています。

具体的に何を可視化するべきかレポートでは示されていませんが、以下のような活動をログとして記録し、ログを分析・監視する基盤と体制を整えることが必要です。

- 通信の可視化:

- どのPCが、どのサーバーと、どのような種類の通信を行っているか。

- 外部の不審な国やサーバーとの通信が発生していないか。

- 認証の可視化:

- 誰が、いつ、どこから、どのシステムにログイン・ログアウトしたか。

- 深夜のログイン試行や、短時間での大量のログイン失敗など、不審な認証活動はないか。

- 操作の可視化:

- 重要なファイル(顧客情報、設計図など)に誰がアクセスしたか。

- 管理者権限でどのような操作が実行されたか。

- 端末(エンドポイント)の可視化:

- 各PCやサーバーで、どのようなプログラムが実行されているか。

- 不審なファイルの作成や、設定の変更が行われていないか。

「可視化」を実現するには、以下のような専門的なセキュリティツールを組み合わせて実現します。

SIEM (Security Information and Event Management):社内の様々な機器からログを収集し、一元的に分析・相関分析する「司令塔」。

EDR (Endpoint Detection and Response): PCやサーバーの操作を詳細に記録し、不審な振る舞いを検知・隔離する「ドライブレコーダー」。

NDR (Network Detection and Response):ネットワーク全体の通信を監視し、異常な通信パターンを検知する「交通監視システム」。

本格的なSIEM、xDRを導入・運用することが難しいといったお客様のために

わたしたちは、本格的なSIEM、xDRを導入・運用することが難しいといったお客様に向けて、インシデント&レスポンスのアウトソーシングや、ツールによる脆弱性診断の内製化するため支援を行っています。興味のある方はお問合せフォームからご連絡ください。

追加の対策:「サービス化された攻撃」にどう備えるか

先ほど「犯罪のサービス化」について記載しましたが、「サービス化された攻撃」は、分業化されているため、対策も多角的に行う必要があります。

初期アクセス(侵入経路)を断つ対策の重要性:IABが狙うのは、多くの場合「弱いパスワード」や「VPN機器の脆弱性」です。したがって、多要素認証(MFA)の徹底や、資産管理と脆弱性管理(ASM)がいかに重要かを改めて訴求します。

攻撃の「実行犯」は高度なハッカーとは限らないことへの注意喚起:実行犯は必ずしも天才ハッカーではありません。彼らはサービスを使って、既知の脆弱性や単純な設定ミスを悪用することが多いです。したがって、基本的なセキュリティ対策(パッチ適用、設定の見直し)を徹底することが、多くの攻撃を防ぐ上で極めて効果的であることを強調します。

まとめ:サイバー攻撃事例は「起きるもの」として備える時代へ

製造業を取り巻くサイバーセキュリティは「攻撃を阻止すること」から「迅速な復旧と事業継続」へ変化しました。

ダークウェブモニタリングや、インシデント&レスポンスの構築、継続的なペネトレーションテストのようなプロアクティブな投資は、その対応能力を鍛え、予測不能な脅威からビジネスを守るための最も確実な手段となります。

▼最新のサイバーニュースをお届け

CyberCrewでは、日本のセキュリティ担当者に向けて、コラムや、世界のサイバーニュースを配信しています。

投稿者プロフィール

-

CyberCrew(サイバークルー)は、企業の情報セキュリティをトータルで支援する専門チームです。高度なスキルを持つホワイトハッカーが在籍し、サイバー攻撃の監視・検知から初動対応、リスク診断や従業員向けのセキュリティ教育まで、幅広いサービスを提供。企業のニーズに応じた柔軟な対応で、安心・安全なIT環境の実現をサポートします。