はじめに

「自社のネットワークは本当に大丈夫だろうか?」

「現在のセキュリティ対策で十分なのだろうか?」

多くの企業がこのような不安を感じています。不安を解消するには、実践的な答えを導き出す必要があります。その手法の一つが「ネットワークペネトレーションテスト」です。

この記事は、ネットワークペネトレーションテストの基本的な知識を解説します。また、そのメリット、どのようなプロセスで実施されるのかを理解できる内容になっています。

できるだけ基本を押さえ、汎用的な内容になるようにしました。今後の対策を検討する上での確かな指針となることでしょう。

ネットワークペネトレーションテストとは?

ネットワークペネトレーションテストとは、その名の通り、ネットワークを対象としたペネトレーションテストです。「侵入テスト」や「ペンテスト」と省略する場合もあります。

攻撃者の視点から意図的に様々な攻撃手法を用いて、対象のネットワークやシステムに潜むセキュリティ上の脆弱性を特定・評価するプロセスです。

脆弱性診断との違い

よく似た言葉に「脆弱性診断」がありますが、両者には明確な違いがあります。

- 脆弱性診断(Vulnerability Assessment/VA): システムに「既知の」脆弱性が存在するかを、ツールなどを用いて網羅的にスキャンします。例えるなら、「システムの健康診断」です。

- ペネトレーションテスト: 発見した脆弱性を実際に利用し、「どこまで侵入できるか」「どのような被害に繋がりうるか」をシミュレートします。例えるなら「システムの精密検査」や「人間ドック」です。

脆弱性診断で問題点を洗い出した後、その対策が本当に有効かを確認するために、より踏み込んだペネトレーションテストが実施されることが一般的です。

ネットワークペネトレーションテストのメリット

企業がネットワークペネトレーションテストを実施することで、多くの重要なメリットを得られます。

【メリット1】ネットワークの現状(ベースライン)の正確な把握

ポートスキャナや脆弱性診断ツールを用いてネットワークの現状を可視化することができます。これにより、どのセキュリティ対策が有効に機能しているか、また、どのような脆弱性が存在するかを正確に理解することができます。現状を把握することは、今後の変更や、異常を知る上での、出発点(ベースライン)となります。

【メリット2】セキュリティ対策の実効性の検証

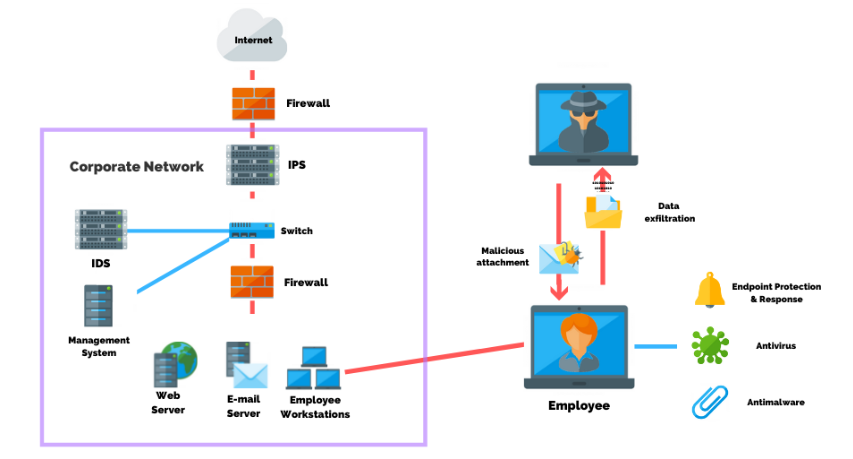

導入済みのセキュリティ製品(ファイアウォールやIDS/IPS※など)に対するいわば「実力テスト」を行います。これにより、既存のセキュリティ対策が、実際の攻撃に対してどれだけ有効かを評価することができます。テストでは、攻撃をシミュレートすることで、机上の空論ではない、現実的な防御能力を評価できます。 ※IDS/IPS: 不正侵入検知・防御システムのこと。

【メリット3】ネットワークやデータ侵害の防止

ネットワークペネトレーションテストにより発見された脆弱性を修正することで、実際の攻撃者が悪用することを、未然に防ぐことができます。これは、将来発生しうるデータ漏洩やサービス停止といった深刻なインシデントを回避するための、極めて効果的な「投資」と言えます。

【メリット4】ネットワーク全体のセキュリティレベル向上

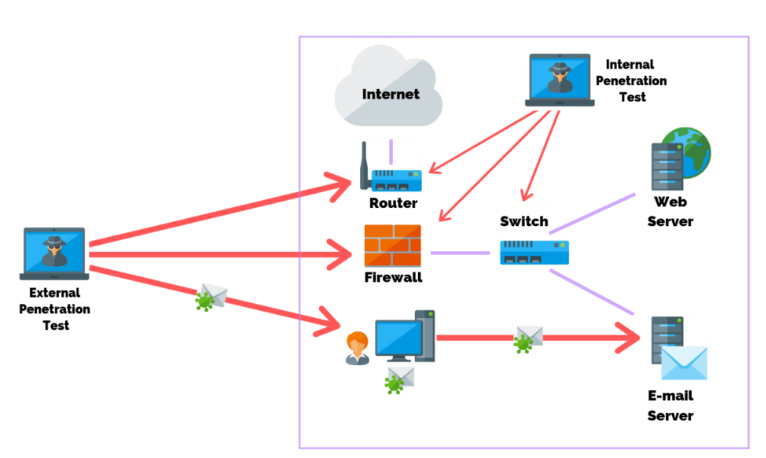

例えば、外部からの防御は強固でも、内部ネットワークの対策は見落とされがちです。ネットワークペネトレーションテストは、外部・内部の両面からシステムの安全性を検証し、組織全体のセキュリティレベルを向上させる手助けとなります。これは、重要機密の多層防御や、内部犯行の抑止、が見込めます。

一般的に、ネットワークペネトレーションテストは、すでにある程度のセキュリティ体制が整っており、「現在の対策が本当に万全か評価したい」、または、「さらに強化したい」と考えている企業にとって特に有効です。

ネットワークペネトレーションテストのプロセス

ネットワークペネトレーションテストは、一般的に以下の4つのステップで進められます。

ステップ1:情報収集と期待値の調整

ネットワークペネトレーションテストを開始する前に、クライアントとテストの目的について綿密なすり合わせを行います。ここで重要になるのが、テストの形式を決定することです。テストは主に3つのカテゴリに分類されます。

| テストの形式 | テスターが持つ事前情報 | 主な目的 |

|---|---|---|

| ブラックボックス | ほぼ無し | 外部の攻撃者視点をシミュレート |

| グレーボックス | 限定的な情報(ユーザー権限など) | 内部犯やログイン後の攻撃者を想定 |

| ホワイトボックス | 全て(構成図、仕様書、ソースコードなど) | 開発者視点で網羅的に脆弱性を検出 |

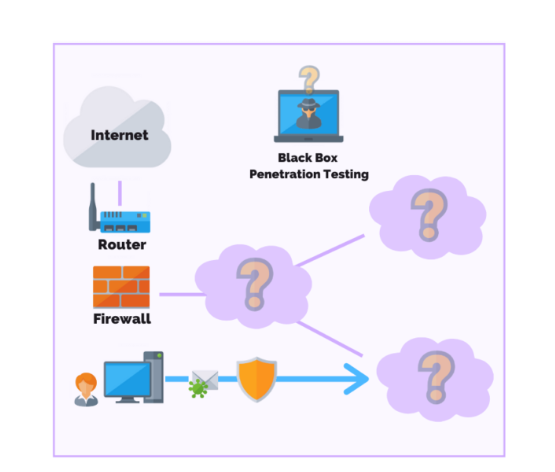

ブラックボックステスト

攻撃者が対象の内部情報をほとんど持たない状態で、外部から攻撃を試みるテストです。

一般的なハッカーからの攻撃を想定しており、主に外部に公開されているシステムの脆弱性を発見するのに適しています。

短期間で実施できる一方、このテストで侵入できなければ、内部の脆弱性は未発見のまま残る可能性があります。

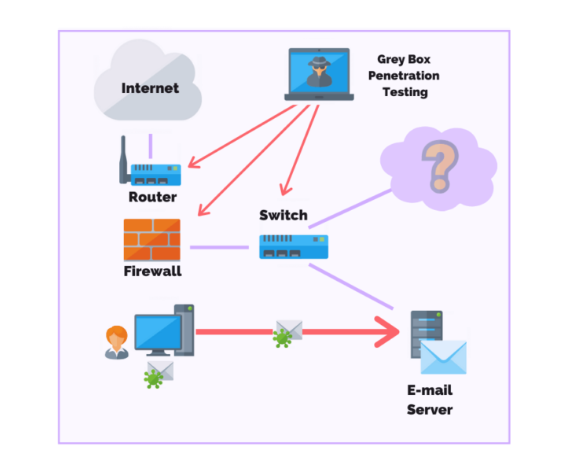

グレーボックステスト

攻撃者が一般ユーザーのアカウントなど、限定的な内部情報を持っている前提で実施するテストです。

内部犯や、一度システムに侵入した攻撃者による被害を想定しており、外部・内部両面の脆弱性をより重点的に評価できます。

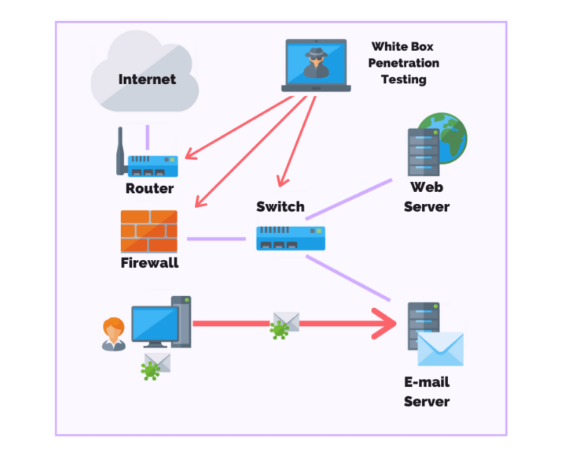

ホワイトボックステスト

攻撃者がシステムのソースコードや設計書など、すべての内部情報を把握している前提で実施するテストです。

開発者の視点から、最も深く、網羅的に脆弱性を洗い出します。分析すべき情報量が膨大になるため、最も時間がかかるテストです。

これらのテスト形式に加え、テストを実施する日時(営業時間内か、夜間・休日か)、対象環境(本番環境か、テスト環境か)、そして脆弱性を「発見するだけ」か「実際に悪用(エクスプロイト)まで行うか」といった詳細な条件を決定し、文書化します。

ステップ2:偵察と発見(Reconnaissance & Discovery)

クライアントとの合意に基づき、ペネトレーションテスターが「攻撃者」としての活動を開始します。

ポートスキャナやネットワークスキャナを駆使して、ネットワーク構成、稼働しているデバイス、既存の脆弱性などの情報を収集します。ここでの目標は、ステップ3で悪用するための「攻撃の糸口」を見つけることです。場合によっては、従業員を騙して機密情報を聞き出す「ソーシャルエンジニアリング」のような手法が検討されることもあります。

収集した情報を集約し、ネットワークに侵入するための具体的な攻撃経路を特定できた段階で、このフェーズは完了です。

ステップ3:テストの実行(Performing The Test)

ステップ2で特定した脆弱性に対し、実際に攻撃を仕掛けます。

多くの場合、テスターは最も侵入しやすい、あるいは最も影響が大きいと判断した脆弱性から攻撃を開始します。これには、既知の脆弱性を悪用するスクリプトや、テスター自身が作成したカスタムスクリプトが用いられます。

一度の攻撃で成功するとは限らず、複数の脆弱性を組み合わせて、段階的にネットワーク内部への侵入を試みます。

攻撃アプローチの例:技術的なアプローチ

ペネトレーションテストがどのように行われるか例を示します。以下は、技術的なアプローチの例です。

偵察段階で、通常はインターネットに接続する必要のないサーバーのポート80が開いていることを発見。このポートは防御が手薄であると推測し、SQLインジェクションやバッファオーバーフローといった攻撃を仕掛けてシステムへのアクセスを試みます。成功後は、そのシステムを**踏み台(ピボット)**にして、内部ネットワークの他のシステムへと攻撃を拡大させます。

攻撃アプローチの例:人的アプローチ

次に、人的アプローチの例です。

技術的な脆弱性が見つからない場合、ソーシャルメディアなどから得た従業員情報を基に、人事部を装ったフィッシングメールを作成。添付ファイルにキーロガー(キーボード入力を記録するマルウェア)などを仕込み、経理部の従業員へ送信します。従業員がファイルを開きマルウェアに感染したことを確認後、ネットワークに侵入し、機密情報を窃取したり、管理者権限への昇格を試みたりします。

たとえシステムへの侵入に成功しなかったとしても、テストが失敗したわけではありません。既存のセキュリティ対策が有効であったという証明になり、クライアントにとっては同様に価値のある情報です。

ステップ4:報告、推奨、修正(Reporting, Recommendations, And Remediation)

テスト完了後、実施したテストの種類に応じて、プロセス、発見された脆弱性の詳細と証拠、そして具体的な修正のための推奨策をまとめた報告書を作成します。

脆弱性がビジネスにどのようなリスクをもたらすかを分析し、クライアントが適切な意思決定を下せるように支援することが、テスターの重要な役割です。修正には、パッチの適用やアップデートだけでなく、従業員の利用ポリシーやITセキュリティポリシーの見直しといった、組織的な対策が含まれることもあります。

まとめ

ネットワークペネトレーションテストは、ビジネスをサイバー攻撃から守るための、極めて重要なセキュリティ施策です。

この記事では、ネットワークペネトレーションテストの定義、メリット、そして成功に導くための4つのプロセスを解説しました。テストを実施することで、実際の攻撃者が弱点を発見する前に、自社のセキュリティ体制を検証し、強化することが可能になります。

▼専門家によるネットワークペネトレーションテストをご検討の方へ

「自社のネットワークに潜むリスクを具体的に把握したい」

「どこからセキュリティ対策を始めればいいか、専門家の意見を聞きたい」

このような課題をお持ちでしたら、ぜひ一度、私たちにご相談ください。

経験豊富な専門家が、お客様の状況に合わせた最適な診断プランをご提案します。

投稿者プロフィール

-

Offensive Security Engineer

15年以上の実績を持つ国際的なホワイトハッカーで、日本を拠点に活動しています。「レッドチーム」分野に精通し、脆弱性診断や模擬攻撃の設計を多数手がけてきました。現在はCyberCrewの主要メンバーとして、サイバー攻撃の対応やセキュリティ教育を通じ、企業の安全なIT環境構築を支援しています。

主な保有資格:

● Certified Red Team Specialist(CyberWarFare Labs / EC-Council)

● CEH Master(EC-Council)

● OffSec Penetration Tester(Offensive Security)

最新の投稿

ダークウェブ2025.09.02闇に晒された企業情報:ダークウェブに漏洩した認証情報の実態

ダークウェブ2025.09.02闇に晒された企業情報:ダークウェブに漏洩した認証情報の実態 LLM/生成AI2025.08.25AIペネトレーションテスト企業トップ10選【2025年版】

LLM/生成AI2025.08.25AIペネトレーションテスト企業トップ10選【2025年版】 LLM/生成AI2025.08.25LLM01:2025 プロンプトインジェクション完全解説|生成AI時代の新しい脆弱性と対策

LLM/生成AI2025.08.25LLM01:2025 プロンプトインジェクション完全解説|生成AI時代の新しい脆弱性と対策 LLM/生成AI2025.08.25AI基盤を保護する「データセット・ペネトレーションテスト」

LLM/生成AI2025.08.25AI基盤を保護する「データセット・ペネトレーションテスト」