Redチーム演習

Red Team Assessment

Redチーム演習とは

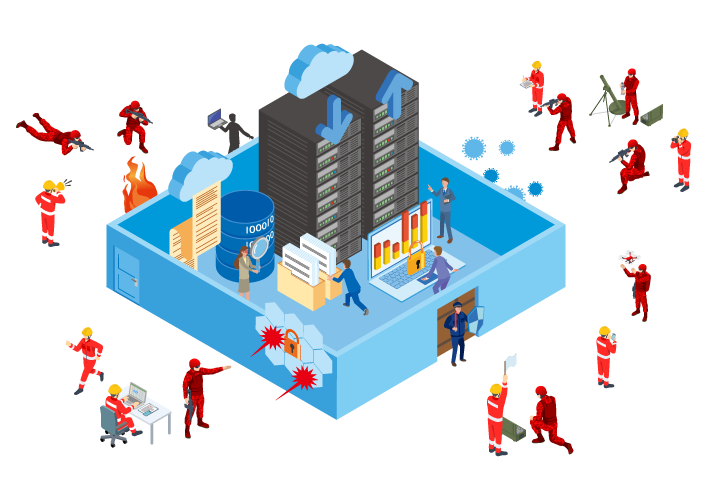

Redチーム演習とは、実際の攻撃者と同様の手法を用いて組織を模擬的に攻撃し、防御側(BlueチームやSOC)の検知・対応能力を多角的に評価する実戦型セキュリティ訓練です。ペネトレーションテストや脆弱性診断のように技術的な脆弱性の有無を検出するだけでなく、「その攻撃が発生した場合に、組織としてどう動けるか」に焦点を当てています。

演習では、フィッシングメールによる初期侵入、内部展開、Active Directory奪取、EDR回避、さらにはクラウド設定ミスやサプライチェーンリスクを想定したシナリオなど、攻撃手法は完全カスタマイズ可能です。国内外の標的型攻撃やAPTを模倣したシナリオも含め、お客様の業種・体制に応じた最適な演習を設計します。

また、経営層向けサマリーや技術者向け詳細レポートの提供を通じて、検知の可否・初動対応・社内連携・報告体制の整備レベルを可視化。セキュリティ組織としての成熟度を明らかにし、予算獲得や改善施策の根拠として活用できます。

- MITRE ATT&CKをベースにした攻撃シナリオ

- 攻撃の全工程を擬似的に実行

- 現実に即した脅威と向き合える訓練形式

こんなお悩みありませんか?

- 社内にセキュリティ体制はあるが、本当に機能するか分からない

- EDRやSIEMを導入しているが、運用できていない

- 実際にインシデントが起きた時、初動が取れるか不安

- 経営層にセキュリティ強化の裏付けとなるデータが欲しい

Redチーム演習は、それらの課題を実戦形式で応えます。

Redチーム演習の全体プロセス:シナリオの一例

本演習の最終的な⽬標は、実際の攻撃者を模倣し、Windowsドメイン環境での完全な⽀配権を獲得することです。

その象徴が「Golden Ticket(ゴールデンチケット)」です。

これは、ドメイン全体に無制限アクセス可能な偽造Kerberosチケットを指します。

-

スコーピング & 同意形成

・CTOやCISOなど関係者とのヒアリング

・攻撃範囲、期間、検知条件を明確化

・Rules of Engagement(実施条件)を文書で合意 -

偵察(リコン)

・OSINTによる公開情報の収集

・メールアドレス形式や技術スタックの調査

・フィッシング攻撃の準備 -

初期侵入(Initial Access)

以下の手法から侵入口を確保します:

・スピアフィッシングメール+マルウェアペイロード

・漏洩済み認証情報を用いたCredential Stuffing

・公開システムの脆弱性悪用(例:VPNの既知脆弱性) -

内部探索・展開(Post-Exploitation)

・社内ネットワーク構造の把握

・ドメインコントローラや管理者の特定

・横展開や認証情報の収集 -

権限昇格(Privilege Escalation)

・Kerberoasting

・Pass-the-Hash / Pass-the-Ticket

・誤設定を突いた昇格 -

ドメイン支配 & Golden Ticket取得

・ドメイン管理者権限を奪取

・KRBTGTハッシュの抽出

・Golden Ticketの生成と永続アクセスの確立 -

攻撃目標の実行(任意)

・機密情報の持ち出しシミュレーション

・ランサムウェア攻撃の再現

・ビジネスインパクトの可視化 -

クリーンアップ

・侵入に使ったアカウントやツールの削除

・ログの消去

・証拠の除去と報告用証跡の保存 -

報告書提出 & フィードバック

・経営層向けサマリー、技術者向け詳細レポートを提出

・内容:攻撃経路、使用手法、発見された脆弱性、対応状況、改善提案など

特長

世界レベルのRedチーム

実務経験10年以上のエキスパートが演習を実施。

Blueチームの支援強化

単なる攻撃でなく、対応力を引き出し可視化。

フルカスタマイズ対応

組織構成・資産構成・リスクレベルに応じて柔軟設計。

各種ガイドライン準拠

NIST、MITRE、ISMS対応など企業規程に沿った演習。

導入の流れ

-

ヒアリング

守るべき資産、検証したい事象を丁寧にすり合わせます。

-

お見積り提示

目的に合わせた最適な構成と金額をご提示

-

ご契約

ご発注にあたり契約書を締結します。

-

スコープ定義と合意

演習対象範囲や除外条件をドキュメント化し、合意します。

-

攻撃シナリオ設計と演習実行

実際の攻撃手法(マルウェア、AD奪取、EDR回避等)を用いてBlueチームの検知・対応力を評価。

-

報告書提出・フィードバック

攻撃シナリオの成否、検知タイミング、対応の評価をレポート形式で提出します。

-

報告会(ご要望に応じて)

技術者向け/マネジメント向けにカスタマイズ可能な報告会も実施可能です。

導入の流れ

01

ヒアリング

守るべき資産、検証したい事象を丁寧にすり合わせます。

02

お見積り提示

目的に合わせた最適な構成と金額をご提示。

03

ご契約

ご発注にあたり契約書を締結します。

04

スコープ定義と合意

演習対象範囲や除外条件をドキュメント化し、合意します。

05

攻撃シナリオ設計と演習実行

実際の攻撃手法(マルウェア、AD奪取、EDR回避等)を用いてBlueチームの検知・対応力を評価。

06

報告書提出・フィードバック

攻撃シナリオの成否、検知タイミング、対応の評価をレポート形式で提出します。

07

報告会(ご要望に応じて)

技術者向け/マネジメント向けにカスタマイズ可能な報告会も実施可能です。

Redチーム演習の提供価値

- SOC・CSIRT・Blueチームの検知・対応力の把握

- インシデント対応計画の実効性評価

- セキュリティギャップの洗い出しと是正の方向性

- 経営層・監査部門へのリスク可視化資料として活用可能

よくあるご質問

はい、可能です。攻撃による業務影響を最小限に抑えるため、対象範囲や攻撃内容を事前にすり合わせ、同意の上で実施します。

攻撃フェーズ中でも、重大な検知・侵入に成功した際など、事前に定めたルールに従ってご報告します。また、演習後には詳細な報告書とフィードバックを提供します。

ペネトレーションテストは「脆弱性を使って侵入できるか」を検証する技術評価が主な目的です。一方Redチーム演習は「組織がその攻撃を検知・対応できるか」を評価する“防御組織全体”の訓練と評価を目的としています。

攻撃の経路・手法・成果をまとめた技術者向け詳細報告書と、経営層向けのサマリー資料の2種類をご用意できます。

はい、演習後のギャップ改善支援、再演習、Blueチーム向けのトレーニング提供も可能です。お気軽にご相談ください。